news

新聞中心

零信任是什么?云涌零信任是如何解決網(wǎng)絡(luò)安全實(shí)際問題的

- 分類:云涌新聞

- 作者:

- 來源:

- 發(fā)布時間:2021-03-26

- 訪問量:2903

零信任是什么?云涌零信任是如何解決網(wǎng)絡(luò)安全實(shí)際問題的

【概要描述】

零信任網(wǎng)絡(luò)的模型是約翰·金德維格在2010年創(chuàng)建的,當(dāng)時他還是煙酒機(jī)構(gòu)Forrester的分析師。如今11年過去了,隨著零信任的支撐技術(shù)逐漸成為主流,防護(hù)企業(yè)系統(tǒng)及數(shù)據(jù)安全的壓力也越來越大,再加上網(wǎng)絡(luò)攻擊演變得更加復(fù)雜,零信任模型也在CIO、CISO和其他企業(yè)高管中間越加流行了。

時至今日,零信任已經(jīng)不再冷門。但是還有很多人不太理解零信任,那零信任是什么呢?

「零信任」是一種安全理念,它建立在一個簡單的、眾所周知的前提之上:不信任網(wǎng)絡(luò)內(nèi)部和外部的任何人/設(shè)備/系統(tǒng);不信任傳統(tǒng)網(wǎng)絡(luò)邊界保護(hù),而代之以微邊界保護(hù)。零信任要求將用戶的訪問權(quán)限限制為完成特定任務(wù)所需的最低限度,在組織內(nèi)部重構(gòu)以身份為中心的信任體系和動態(tài)訪問控制體系,建立企業(yè)全新的身份邊界,即微邊界。零信任的關(guān)鍵在于控制對數(shù)據(jù)的訪問權(quán)限,而與數(shù)據(jù)所在的位置無關(guān),與訪問發(fā)起者的位置無關(guān)。零信任的做法是先信任,后連接,只有通過動態(tài)的認(rèn)證和授權(quán),才可能發(fā)起對數(shù)據(jù)資源的訪問連接,這和傳統(tǒng)網(wǎng)絡(luò)安全先連接后信任的方法有主要區(qū)別。

隨著零信任概念的不斷普及,大部分人對于零信任的了解還停留在概念層面,知道零信任有哪些能力,但不知道零信任到底怎么解決實(shí)際問題的。

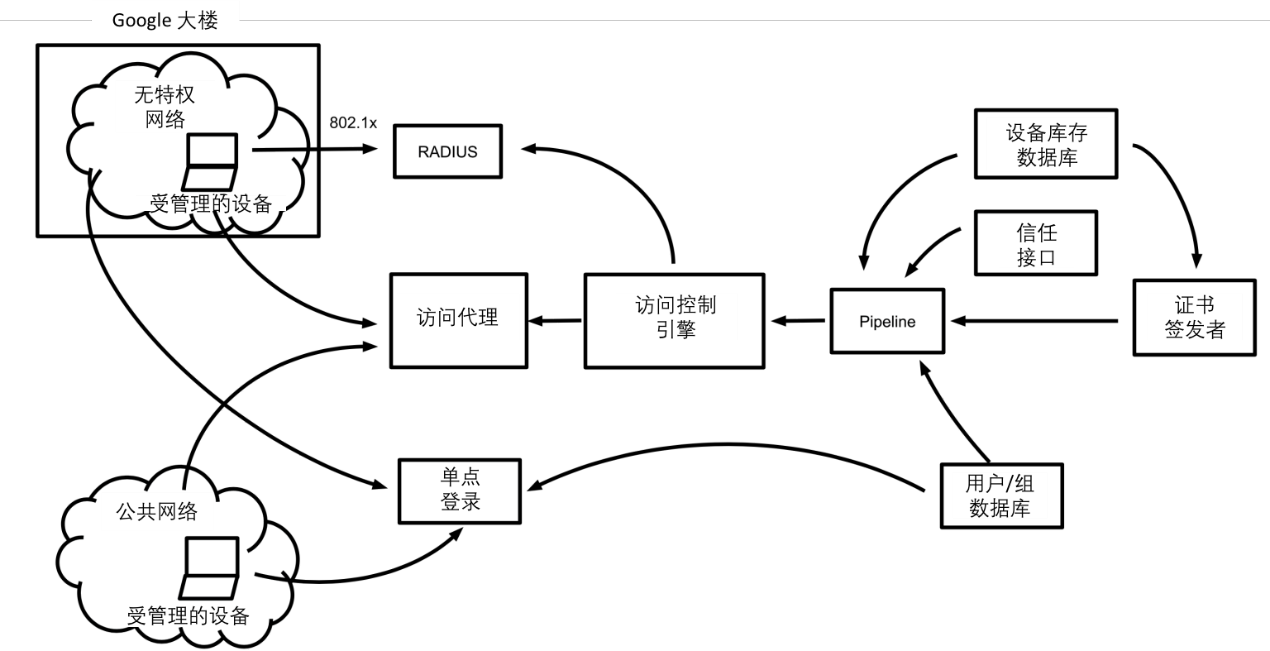

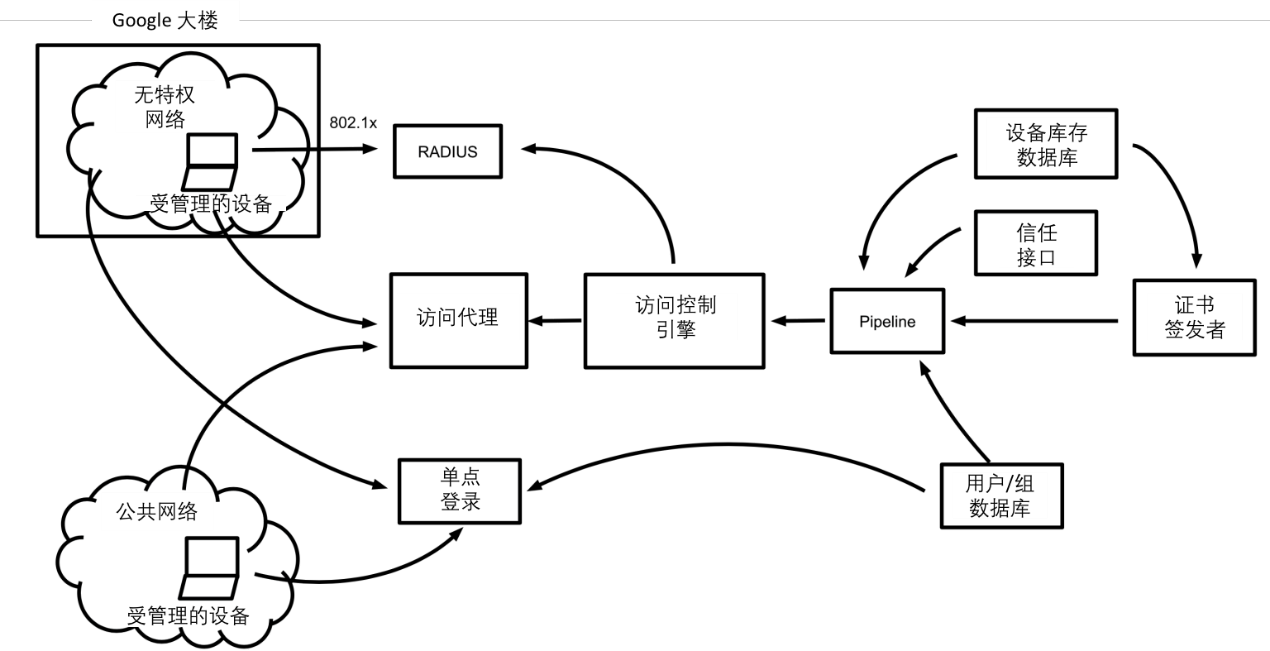

圖片來源:BeyondCorp: A New Approach to Enterprise Security, Google

其實(shí),零信任本身是非常落地的,零信任架構(gòu)BeyondCorp就是谷歌公司根據(jù)自身的攻防實(shí)踐總結(jié)出來的,且一直沿用至今,可謂效果顯著。谷歌將BeyondCorp項(xiàng)目的目標(biāo)設(shè)定為“讓所有谷歌員工從不受信任的網(wǎng)絡(luò)中不接入VPN就能順利工作”。盡管聽起來像是要解決遠(yuǎn)程接入的安全問題,BeyondCorp實(shí)際上是拋棄了對本地內(nèi)網(wǎng)的信任,進(jìn)而提出了一個新的方案,取代基于網(wǎng)絡(luò)邊界構(gòu)筑安全體系的傳統(tǒng)做法。BeyondCorp的落腳點(diǎn)是網(wǎng)絡(luò)不可信,因而在于對人和設(shè)備的管理、認(rèn)證、授權(quán)和訪問控制;而“零信任模型”著眼的是網(wǎng)絡(luò)流量不可信,從而著眼的是對不同網(wǎng)絡(luò)流量的隔離,并分別進(jìn)行安全掃描和處理。

接下來,我們以一個黑客的視角,來看看是如何攻擊公司網(wǎng)絡(luò)獲得機(jī)密的(改編自Ed Skoudis 的《黑客攻防演習(xí)》中的案例)。

大家好,我叫H(Hacker簡稱),是從事三年的職業(yè)黑客,平時的愛好除了在網(wǎng)上沖浪,就是四處周游,酷愛挑戰(zhàn)極限運(yùn)動,這大概也是我從事黑客的原因吧。有一天,一個戴著墨鏡身著西裝的中年男士找到我,也不羅嗦,直接提出需要我拿到G公司的“命根子“——Sofer軟件新版本的全部源代碼,事成之后便會支付給我大筆現(xiàn)款。且不管對方是誰,無非是涉及到商業(yè)競爭,反正報酬異常豐厚,干就完了。

事先我就知道G公司的網(wǎng)絡(luò)安全產(chǎn)品是業(yè)界聞名的,所以入侵會有一定的難度,而且安全公司與政府的關(guān)系都不錯,所以我也深知工作的危險性。只有做到不留任何痕跡才是完成任務(wù)并保護(hù)好自己的唯一方式。于是,我通過網(wǎng)上搜索,查詢到G公司所有的Sofer軟件的源代碼都存儲在公司網(wǎng)絡(luò)上的源代碼倉庫內(nèi),而且源代碼管理是公司的核心秘密,網(wǎng)絡(luò)由復(fù)雜的安全網(wǎng)關(guān)保護(hù),別說是外部人員,即使內(nèi)部人員進(jìn)入也是關(guān)卡重重,更別說我要做到不留痕跡了,簡直是難于上青天。

但值得慶幸的是,我了解到G公司的員工遍及多個國家,作為高科技的軟件公司,很多編程人員習(xí)慣在家辦公,他們通過VPN連接到公司,經(jīng)過簡單的用戶名和密碼驗(yàn)證后就可以訪問公司內(nèi)部網(wǎng)絡(luò)資源,不僅可以收發(fā)公司郵件,還可以處理公司業(yè)務(wù),而且很多程序員每天都會下載需要編輯的源代碼文件,然后上傳。這便給了我可乘之機(jī)。

H把他的工作做了如下安排:

準(zhǔn)備階段

為了掩藏自己,我找到了一個不錯的位置作為工作場所,通過某小學(xué)旁邊的網(wǎng)絡(luò)可以無線接入訪問互聯(lián)網(wǎng),接入網(wǎng)絡(luò)之后便通過Nessus漏洞掃描器,搜索到南京一所大學(xué)里有個被木馬感染的Web服務(wù)器,由于安裝木馬的那個家伙沒有好好保護(hù)自己的“果實(shí)“,所以我不費(fèi)吹灰之力便猜到了密碼,并搶占了這臺服務(wù)器的控制權(quán);接下來,我又在深圳的一家商業(yè)網(wǎng)站上找到了一臺很”弱智“的Linux服務(wù)器,上面還有個MYSQL數(shù)據(jù)庫,我毫不猶豫地納入囊中,這樣我便有了兩個可以指揮的“沖鋒戰(zhàn)士”,自己就可以退居二線,運(yùn)籌帷幄。

偵查階段

其實(shí)這期間我也下了不少功夫,比如學(xué)習(xí)G公司的網(wǎng)站,而且通過在各種互聯(lián)網(wǎng)博客、論壇等新媒體平臺搜尋,找到了大部分G公司員工發(fā)表的文章,雖然文章大部分都是一些技術(shù)交流以及非商業(yè)性質(zhì)的討論與建議,偶爾也有涉及到公司網(wǎng)絡(luò)結(jié)構(gòu)的文章,但是我更關(guān)心的是,他們都留下了真實(shí)的郵箱地址,所以我很快便猜出了G公司郵箱的命名規(guī)則,還意外找到了公司部分銷售機(jī)構(gòu)的通訊錄,在收集了大約200個G公司的郵箱地址后,我開始準(zhǔn)備下一個階段的工作了。

釣魚階段

既然是釣魚,我得先準(zhǔn)備魚餌,我發(fā)現(xiàn)大多數(shù)碼農(nóng)都有上班時間玩游戲的愛好,正好我手里有一款不錯智力攻關(guān)型的游戲軟件,以前是自己在無聊的時候編寫的,從沒有給人看過,也就平常自己玩玩,現(xiàn)在正好派上用場。于時我把這款游戲放到深圳的那臺服務(wù)器上,然后申請注冊了一個網(wǎng)絡(luò)域名,在服務(wù)器上開啟游戲下載服務(wù),還建立了所謂的公司服務(wù)郵箱,接下來指揮南京的服務(wù)器給“精選”出來的20名G公司員工郵箱發(fā)出了誘惑郵件,大致就是需要高手來挑戰(zhàn)之類的免費(fèi)試玩游戲,而郵件中的游戲下載鏈接指向深圳的服務(wù)器,當(dāng)然了,考慮到G公司郵件服務(wù)器上的發(fā)垃圾過濾功能,我不會給所有人都發(fā)郵件。他們在下載游戲的同時,也把我事先采用打包軟件工具和游戲軟件打包在一起的木馬程序一并下載了,而且為了安全起見,這個木馬程序是我單獨(dú)設(shè)計的,可以保證不被G公司的反病毒軟件發(fā)現(xiàn)。

接下來便等魚兒上鉤,果然沒多久,就有一個員工下載了游戲,即使對方執(zhí)行游戲之前用了反病毒軟件進(jìn)行了檢查,也沒有發(fā)現(xiàn)任何問題,他沒有注意到的是,游戲開始的同時,我的木馬后門程序也開始工作了,就這樣,釣魚完成。

病毒傳播

接下來,該員工只要重新建立了與公司的VPN連接,木馬就可以通過VPN鏈路掃描公司網(wǎng)絡(luò),找到了一個Windows文件共享目錄,里面有很多員工常用的軟件,然后把其中有個員工常用文字編輯notepad.exe軟件改名為nn.com,再把自身復(fù)制后上傳為notepad.exe,就這樣,木馬最后便堂而皇之地從VPN用戶傳播到了公司內(nèi)部的網(wǎng)絡(luò)上。公司其他員工如果調(diào)用notepad.exe,木馬就先復(fù)制自己,再調(diào)用nn.com,所以很快,木馬病毒在用戶感覺不到異常的情況下,開始在G公司網(wǎng)絡(luò)內(nèi)部四處傳播。

盜號竊取

我的木馬還有一個任務(wù)就是收集系統(tǒng)內(nèi)存放密碼的文件,通過用戶建立新連接的鍵盤記錄,過濾出用戶ID和密碼,很快南京的服務(wù)器上就收集了500多個密碼散列,當(dāng)然,我并沒有直接到南京的服務(wù)器上去破譯這些密碼,那樣很容易被追查到,而是通過建立網(wǎng)絡(luò)連接的“中繼站”,安裝Covert_TCP服務(wù)器軟件以及選擇不容易被懷疑的知名商業(yè)網(wǎng)站作為跳點(diǎn)這一系列方式,建立了“TCP ack”彈躍模式的訪問通道,使用遠(yuǎn)程命令方式訪問南京的服務(wù)器。最終利用破解工具成功獲取了50個密碼,這里面還包括一些高級管理人員的ID和密碼,我利用這些剛破譯的密碼,成功從南京的服務(wù)器上以“合法身份”登錄到G公司的VPN網(wǎng)關(guān),并進(jìn)入內(nèi)部網(wǎng)絡(luò),掃描并找到Sofer軟件的位置所在。由于G公司內(nèi)部網(wǎng)絡(luò)的安全監(jiān)控系統(tǒng)很強(qiáng)大,為了避免高頻率的發(fā)包掃描被安全管理人員發(fā)現(xiàn),我還不忘利用自己手里上萬個僵尸機(jī)器對G公司的外部網(wǎng)站進(jìn)行間歇性的DDOS攻擊來分散注意力,采用分布式、間歇式的掃描方式,緩慢地探測。所以最終在定位了Sofer軟件的位置后,加上有不斷提供的“密碼支持”,我成功取得了代碼倉庫的下載權(quán)限,沒有幾天,我便通過間接途徑把全部代碼逐步下載到自己的系統(tǒng)中。

收尾拿錢

取走源碼之后,我還不忘刪除自己的入侵軌跡,下達(dá)木馬自行毀滅的指令,并刪除了日志。交貨時,看到西裝男拿到光盤時驚喜的眼神,我特別有成就感,點(diǎn)著厚厚的鈔票,開始計劃著自己的夏威夷之旅……

通過這個案例中職業(yè)黑客H的“出更”經(jīng)歷來看,我們不難發(fā)現(xiàn)G公司在網(wǎng)絡(luò)安全管理的漏洞:員工網(wǎng)絡(luò)安全意識薄弱、內(nèi)網(wǎng)權(quán)限劃分不合理、安全管理人員憂患意識與防護(hù)經(jīng)驗(yàn)欠缺……以上都為H竊取軟件源碼提供了先決條件,那么接下來我們就以案例中G公司的網(wǎng)絡(luò)安全管理漏洞為觸點(diǎn)來講講云涌零信任是如何解決網(wǎng)絡(luò)安全實(shí)際問題的。

1.釣魚階段,針對木馬的攔截

即使在員工自行下載木馬的情況下,云涌零信任客戶端會主動在其進(jìn)入內(nèi)網(wǎng)前主動檢測到設(shè)備的安全能力是否開啟以及設(shè)備是否處于安全狀態(tài),這樣便會讓木馬無所遁形,一經(jīng)發(fā)現(xiàn)便會及時被處理。

2.病毒傳播階段,針對公司內(nèi)部員工的訪問權(quán)限問題

由于一般的公司只知道控制邊界訪問權(quán)限,無法防止內(nèi)網(wǎng)橫向訪問帶來的安全風(fēng)險,黑客便會通過普通員工的訪問權(quán)限進(jìn)入內(nèi)網(wǎng),再利用內(nèi)網(wǎng)某些薄弱的系統(tǒng)做跳板,最終獲取到公司內(nèi)部的網(wǎng)絡(luò)數(shù)據(jù);而云涌零信任則基于用戶身份細(xì)顆粒度授權(quán),不同職責(zé)的用戶授予不同內(nèi)網(wǎng)服務(wù)的訪問權(quán)限。例如不會允許行政部門員工遠(yuǎn)程訪問CRM系統(tǒng) ,或僅允許合作伙伴訪問某一個必要的內(nèi)網(wǎng)服務(wù)等。

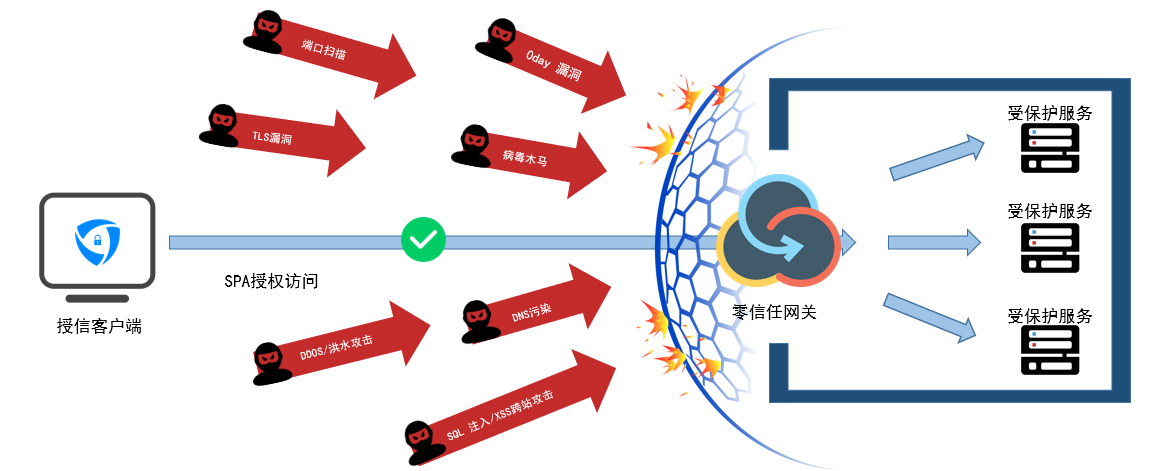

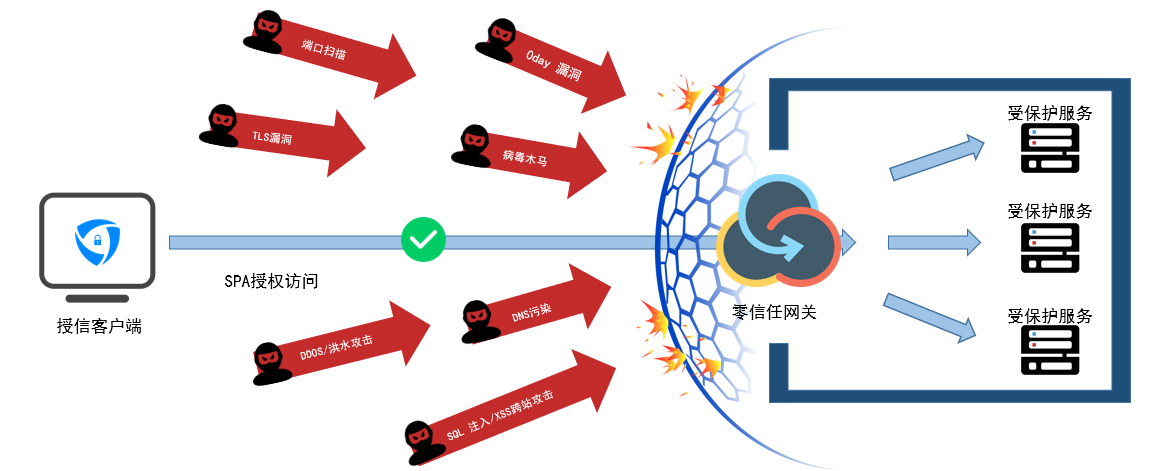

3.盜號竊取階段,針對身份認(rèn)證

H雖然通過各種復(fù)雜手段成功盜取多個賬號密碼,并最終獲得軟件下載權(quán)限,但是云涌零信任通過SDP軟件定義邊界,打破傳統(tǒng)的網(wǎng)絡(luò)物理邊界,先認(rèn)證后訪問服務(wù)隱藏,對未授權(quán)用戶及設(shè)備完全不可見,單包敲門,服務(wù)僅對合法身份開放訪問端口,此外IAM可增強(qiáng)身份識別與訪問管理,基于身份細(xì)顆粒度的訪問授權(quán)最小訪問權(quán)限控制,做到動態(tài)授權(quán)與持續(xù)審計,這樣H即使盜取多個賬號也無法通過身份認(rèn)證,更別提最終竊取軟件了。

總而言之,云涌零信任安全管理平臺是基于先進(jìn)的零信任理念即永不信任、始終驗(yàn)證原則,采用SDP軟件定義邊界網(wǎng)絡(luò)安全架構(gòu),通過服務(wù)隱藏及單包敲門技術(shù)、細(xì)顆粒度最小授權(quán)管理及風(fēng)險動態(tài)識別能力,通過微隔離、防數(shù)據(jù)泄漏等手段,提供安全可靠的網(wǎng)絡(luò)接入與訪問控制,打造平臺級的身份與數(shù)據(jù)安全管控系統(tǒng),解決企業(yè)遠(yuǎn)程網(wǎng)絡(luò)接入安全,以及企業(yè)工業(yè)設(shè)備的南北向數(shù)據(jù)接入安全以及東西向數(shù)據(jù)訪問安全。

云涌零信任安全管理平臺除了可廣泛應(yīng)用于遠(yuǎn)程網(wǎng)絡(luò)訪問與授權(quán)管理之外,還可以應(yīng)用在物聯(lián)網(wǎng)數(shù)據(jù)上云、邊緣計算設(shè)備安全管控等場景。想了解更多關(guān)于云涌零信任安全管理平臺的內(nèi)容,請登錄網(wǎng)站https://www.yyztn.com/查看,而且還有免費(fèi)試用平臺可供體驗(yàn),歡迎垂詢!

關(guān)于云涌

云涌科技是一家以嵌入式技術(shù)為背景,提供工業(yè)信息安全和工業(yè)物聯(lián)網(wǎng)解決方案的高新技術(shù)企業(yè)。公司2004年成立,總部位于江蘇泰州,在北京、鄭州、南京,泰州、深圳設(shè)有研發(fā)中心。2020年在上海證券交易所科創(chuàng)板成功上市(股票代碼688060)。

云涌科技擁有成熟的基于ARM、PowerPC、MIPS、龍芯、飛騰等嵌入式開發(fā)平臺,具備FPGA密碼卡設(shè)計,零信任安全架構(gòu),可信計算等核心技術(shù)。產(chǎn)品包括:基于可信的工業(yè)信息安全設(shè)備、加密卡及相關(guān)密碼組件、基于零信任的邊緣計算機(jī)及工業(yè)物聯(lián)網(wǎng)方案。在能源電力、交通物流、石油石化、智慧城市等行業(yè),云涌科技不斷為客戶提供更好的產(chǎn)品和技術(shù)服務(wù),與客戶合作共贏,聚創(chuàng)未來。

- 分類:云涌新聞

- 作者:

- 來源:

- 發(fā)布時間:2021-03-26

- 訪問量:2903

零信任網(wǎng)絡(luò)的模型是約翰·金德維格在2010年創(chuàng)建的,當(dāng)時他還是煙酒機(jī)構(gòu)Forrester的分析師。如今11年過去了,隨著零信任的支撐技術(shù)逐漸成為主流,防護(hù)企業(yè)系統(tǒng)及數(shù)據(jù)安全的壓力也越來越大,再加上網(wǎng)絡(luò)攻擊演變得更加復(fù)雜,零信任模型也在CIO、CISO和其他企業(yè)高管中間越加流行了。

時至今日,零信任已經(jīng)不再冷門。但是還有很多人不太理解零信任,那零信任是什么呢?

「零信任」是一種安全理念,它建立在一個簡單的、眾所周知的前提之上:不信任網(wǎng)絡(luò)內(nèi)部和外部的任何人/設(shè)備/系統(tǒng);不信任傳統(tǒng)網(wǎng)絡(luò)邊界保護(hù),而代之以微邊界保護(hù)。零信任要求將用戶的訪問權(quán)限限制為完成特定任務(wù)所需的最低限度,在組織內(nèi)部重構(gòu)以身份為中心的信任體系和動態(tài)訪問控制體系,建立企業(yè)全新的身份邊界,即微邊界。零信任的關(guān)鍵在于控制對數(shù)據(jù)的訪問權(quán)限,而與數(shù)據(jù)所在的位置無關(guān),與訪問發(fā)起者的位置無關(guān)。零信任的做法是先信任,后連接,只有通過動態(tài)的認(rèn)證和授權(quán),才可能發(fā)起對數(shù)據(jù)資源的訪問連接,這和傳統(tǒng)網(wǎng)絡(luò)安全先連接后信任的方法有主要區(qū)別。

隨著零信任概念的不斷普及,大部分人對于零信任的了解還停留在概念層面,知道零信任有哪些能力,但不知道零信任到底怎么解決實(shí)際問題的。

圖片來源:BeyondCorp: A New Approach to Enterprise Security, Google

其實(shí),零信任本身是非常落地的,零信任架構(gòu)BeyondCorp就是谷歌公司根據(jù)自身的攻防實(shí)踐總結(jié)出來的,且一直沿用至今,可謂效果顯著。谷歌將BeyondCorp項(xiàng)目的目標(biāo)設(shè)定為“讓所有谷歌員工從不受信任的網(wǎng)絡(luò)中不接入VPN就能順利工作”。盡管聽起來像是要解決遠(yuǎn)程接入的安全問題,BeyondCorp實(shí)際上是拋棄了對本地內(nèi)網(wǎng)的信任,進(jìn)而提出了一個新的方案,取代基于網(wǎng)絡(luò)邊界構(gòu)筑安全體系的傳統(tǒng)做法。BeyondCorp的落腳點(diǎn)是網(wǎng)絡(luò)不可信,因而在于對人和設(shè)備的管理、認(rèn)證、授權(quán)和訪問控制;而“零信任模型”著眼的是網(wǎng)絡(luò)流量不可信,從而著眼的是對不同網(wǎng)絡(luò)流量的隔離,并分別進(jìn)行安全掃描和處理。

接下來,我們以一個黑客的視角,來看看是如何攻擊公司網(wǎng)絡(luò)獲得機(jī)密的(改編自Ed Skoudis 的《黑客攻防演習(xí)》中的案例)。

大家好,我叫H(Hacker簡稱),是從事三年的職業(yè)黑客,平時的愛好除了在網(wǎng)上沖浪,就是四處周游,酷愛挑戰(zhàn)極限運(yùn)動,這大概也是我從事黑客的原因吧。有一天,一個戴著墨鏡身著西裝的中年男士找到我,也不羅嗦,直接提出需要我拿到G公司的“命根子“——Sofer軟件新版本的全部源代碼,事成之后便會支付給我大筆現(xiàn)款。且不管對方是誰,無非是涉及到商業(yè)競爭,反正報酬異常豐厚,干就完了。

事先我就知道G公司的網(wǎng)絡(luò)安全產(chǎn)品是業(yè)界聞名的,所以入侵會有一定的難度,而且安全公司與政府的關(guān)系都不錯,所以我也深知工作的危險性。只有做到不留任何痕跡才是完成任務(wù)并保護(hù)好自己的唯一方式。于是,我通過網(wǎng)上搜索,查詢到G公司所有的Sofer軟件的源代碼都存儲在公司網(wǎng)絡(luò)上的源代碼倉庫內(nèi),而且源代碼管理是公司的核心秘密,網(wǎng)絡(luò)由復(fù)雜的安全網(wǎng)關(guān)保護(hù),別說是外部人員,即使內(nèi)部人員進(jìn)入也是關(guān)卡重重,更別說我要做到不留痕跡了,簡直是難于上青天。

但值得慶幸的是,我了解到G公司的員工遍及多個國家,作為高科技的軟件公司,很多編程人員習(xí)慣在家辦公,他們通過VPN連接到公司,經(jīng)過簡單的用戶名和密碼驗(yàn)證后就可以訪問公司內(nèi)部網(wǎng)絡(luò)資源,不僅可以收發(fā)公司郵件,還可以處理公司業(yè)務(wù),而且很多程序員每天都會下載需要編輯的源代碼文件,然后上傳。這便給了我可乘之機(jī)。

H把他的工作做了如下安排:

準(zhǔn)備階段

為了掩藏自己,我找到了一個不錯的位置作為工作場所,通過某小學(xué)旁邊的網(wǎng)絡(luò)可以無線接入訪問互聯(lián)網(wǎng),接入網(wǎng)絡(luò)之后便通過Nessus漏洞掃描器,搜索到南京一所大學(xué)里有個被木馬感染的Web服務(wù)器,由于安裝木馬的那個家伙沒有好好保護(hù)自己的“果實(shí)“,所以我不費(fèi)吹灰之力便猜到了密碼,并搶占了這臺服務(wù)器的控制權(quán);接下來,我又在深圳的一家商業(yè)網(wǎng)站上找到了一臺很”弱智“的Linux服務(wù)器,上面還有個MYSQL數(shù)據(jù)庫,我毫不猶豫地納入囊中,這樣我便有了兩個可以指揮的“沖鋒戰(zhàn)士”,自己就可以退居二線,運(yùn)籌帷幄。

偵查階段

其實(shí)這期間我也下了不少功夫,比如學(xué)習(xí)G公司的網(wǎng)站,而且通過在各種互聯(lián)網(wǎng)博客、論壇等新媒體平臺搜尋,找到了大部分G公司員工發(fā)表的文章,雖然文章大部分都是一些技術(shù)交流以及非商業(yè)性質(zhì)的討論與建議,偶爾也有涉及到公司網(wǎng)絡(luò)結(jié)構(gòu)的文章,但是我更關(guān)心的是,他們都留下了真實(shí)的郵箱地址,所以我很快便猜出了G公司郵箱的命名規(guī)則,還意外找到了公司部分銷售機(jī)構(gòu)的通訊錄,在收集了大約200個G公司的郵箱地址后,我開始準(zhǔn)備下一個階段的工作了。

釣魚階段

既然是釣魚,我得先準(zhǔn)備魚餌,我發(fā)現(xiàn)大多數(shù)碼農(nóng)都有上班時間玩游戲的愛好,正好我手里有一款不錯智力攻關(guān)型的游戲軟件,以前是自己在無聊的時候編寫的,從沒有給人看過,也就平常自己玩玩,現(xiàn)在正好派上用場。于時我把這款游戲放到深圳的那臺服務(wù)器上,然后申請注冊了一個網(wǎng)絡(luò)域名,在服務(wù)器上開啟游戲下載服務(wù),還建立了所謂的公司服務(wù)郵箱,接下來指揮南京的服務(wù)器給“精選”出來的20名G公司員工郵箱發(fā)出了誘惑郵件,大致就是需要高手來挑戰(zhàn)之類的免費(fèi)試玩游戲,而郵件中的游戲下載鏈接指向深圳的服務(wù)器,當(dāng)然了,考慮到G公司郵件服務(wù)器上的發(fā)垃圾過濾功能,我不會給所有人都發(fā)郵件。他們在下載游戲的同時,也把我事先采用打包軟件工具和游戲軟件打包在一起的木馬程序一并下載了,而且為了安全起見,這個木馬程序是我單獨(dú)設(shè)計的,可以保證不被G公司的反病毒軟件發(fā)現(xiàn)。

接下來便等魚兒上鉤,果然沒多久,就有一個員工下載了游戲,即使對方執(zhí)行游戲之前用了反病毒軟件進(jìn)行了檢查,也沒有發(fā)現(xiàn)任何問題,他沒有注意到的是,游戲開始的同時,我的木馬后門程序也開始工作了,就這樣,釣魚完成。

病毒傳播

接下來,該員工只要重新建立了與公司的VPN連接,木馬就可以通過VPN鏈路掃描公司網(wǎng)絡(luò),找到了一個Windows文件共享目錄,里面有很多員工常用的軟件,然后把其中有個員工常用文字編輯notepad.exe軟件改名為nn.com,再把自身復(fù)制后上傳為notepad.exe,就這樣,木馬最后便堂而皇之地從VPN用戶傳播到了公司內(nèi)部的網(wǎng)絡(luò)上。公司其他員工如果調(diào)用notepad.exe,木馬就先復(fù)制自己,再調(diào)用nn.com,所以很快,木馬病毒在用戶感覺不到異常的情況下,開始在G公司網(wǎng)絡(luò)內(nèi)部四處傳播。

盜號竊取

我的木馬還有一個任務(wù)就是收集系統(tǒng)內(nèi)存放密碼的文件,通過用戶建立新連接的鍵盤記錄,過濾出用戶ID和密碼,很快南京的服務(wù)器上就收集了500多個密碼散列,當(dāng)然,我并沒有直接到南京的服務(wù)器上去破譯這些密碼,那樣很容易被追查到,而是通過建立網(wǎng)絡(luò)連接的“中繼站”,安裝Covert_TCP服務(wù)器軟件以及選擇不容易被懷疑的知名商業(yè)網(wǎng)站作為跳點(diǎn)這一系列方式,建立了“TCP ack”彈躍模式的訪問通道,使用遠(yuǎn)程命令方式訪問南京的服務(wù)器。最終利用破解工具成功獲取了50個密碼,這里面還包括一些高級管理人員的ID和密碼,我利用這些剛破譯的密碼,成功從南京的服務(wù)器上以“合法身份”登錄到G公司的VPN網(wǎng)關(guān),并進(jìn)入內(nèi)部網(wǎng)絡(luò),掃描并找到Sofer軟件的位置所在。由于G公司內(nèi)部網(wǎng)絡(luò)的安全監(jiān)控系統(tǒng)很強(qiáng)大,為了避免高頻率的發(fā)包掃描被安全管理人員發(fā)現(xiàn),我還不忘利用自己手里上萬個僵尸機(jī)器對G公司的外部網(wǎng)站進(jìn)行間歇性的DDOS攻擊來分散注意力,采用分布式、間歇式的掃描方式,緩慢地探測。所以最終在定位了Sofer軟件的位置后,加上有不斷提供的“密碼支持”,我成功取得了代碼倉庫的下載權(quán)限,沒有幾天,我便通過間接途徑把全部代碼逐步下載到自己的系統(tǒng)中。

收尾拿錢

取走源碼之后,我還不忘刪除自己的入侵軌跡,下達(dá)木馬自行毀滅的指令,并刪除了日志。交貨時,看到西裝男拿到光盤時驚喜的眼神,我特別有成就感,點(diǎn)著厚厚的鈔票,開始計劃著自己的夏威夷之旅……

通過這個案例中職業(yè)黑客H的“出更”經(jīng)歷來看,我們不難發(fā)現(xiàn)G公司在網(wǎng)絡(luò)安全管理的漏洞:員工網(wǎng)絡(luò)安全意識薄弱、內(nèi)網(wǎng)權(quán)限劃分不合理、安全管理人員憂患意識與防護(hù)經(jīng)驗(yàn)欠缺……以上都為H竊取軟件源碼提供了先決條件,那么接下來我們就以案例中G公司的網(wǎng)絡(luò)安全管理漏洞為觸點(diǎn)來講講云涌零信任是如何解決網(wǎng)絡(luò)安全實(shí)際問題的。

1.釣魚階段,針對木馬的攔截

即使在員工自行下載木馬的情況下,云涌零信任客戶端會主動在其進(jìn)入內(nèi)網(wǎng)前主動檢測到設(shè)備的安全能力是否開啟以及設(shè)備是否處于安全狀態(tài),這樣便會讓木馬無所遁形,一經(jīng)發(fā)現(xiàn)便會及時被處理。

2.病毒傳播階段,針對公司內(nèi)部員工的訪問權(quán)限問題

由于一般的公司只知道控制邊界訪問權(quán)限,無法防止內(nèi)網(wǎng)橫向訪問帶來的安全風(fēng)險,黑客便會通過普通員工的訪問權(quán)限進(jìn)入內(nèi)網(wǎng),再利用內(nèi)網(wǎng)某些薄弱的系統(tǒng)做跳板,最終獲取到公司內(nèi)部的網(wǎng)絡(luò)數(shù)據(jù);而云涌零信任則基于用戶身份細(xì)顆粒度授權(quán),不同職責(zé)的用戶授予不同內(nèi)網(wǎng)服務(wù)的訪問權(quán)限。例如不會允許行政部門員工遠(yuǎn)程訪問CRM系統(tǒng) ,或僅允許合作伙伴訪問某一個必要的內(nèi)網(wǎng)服務(wù)等。

3.盜號竊取階段,針對身份認(rèn)證

H雖然通過各種復(fù)雜手段成功盜取多個賬號密碼,并最終獲得軟件下載權(quán)限,但是云涌零信任通過SDP軟件定義邊界,打破傳統(tǒng)的網(wǎng)絡(luò)物理邊界,先認(rèn)證后訪問服務(wù)隱藏,對未授權(quán)用戶及設(shè)備完全不可見,單包敲門,服務(wù)僅對合法身份開放訪問端口,此外IAM可增強(qiáng)身份識別與訪問管理,基于身份細(xì)顆粒度的訪問授權(quán)最小訪問權(quán)限控制,做到動態(tài)授權(quán)與持續(xù)審計,這樣H即使盜取多個賬號也無法通過身份認(rèn)證,更別提最終竊取軟件了。

總而言之,云涌零信任安全管理平臺是基于先進(jìn)的零信任理念即永不信任、始終驗(yàn)證原則,采用SDP軟件定義邊界網(wǎng)絡(luò)安全架構(gòu),通過服務(wù)隱藏及單包敲門技術(shù)、細(xì)顆粒度最小授權(quán)管理及風(fēng)險動態(tài)識別能力,通過微隔離、防數(shù)據(jù)泄漏等手段,提供安全可靠的網(wǎng)絡(luò)接入與訪問控制,打造平臺級的身份與數(shù)據(jù)安全管控系統(tǒng),解決企業(yè)遠(yuǎn)程網(wǎng)絡(luò)接入安全,以及企業(yè)工業(yè)設(shè)備的南北向數(shù)據(jù)接入安全以及東西向數(shù)據(jù)訪問安全。

云涌零信任安全管理平臺除了可廣泛應(yīng)用于遠(yuǎn)程網(wǎng)絡(luò)訪問與授權(quán)管理之外,還可以應(yīng)用在物聯(lián)網(wǎng)數(shù)據(jù)上云、邊緣計算設(shè)備安全管控等場景。想了解更多關(guān)于云涌零信任安全管理平臺的內(nèi)容,請登錄網(wǎng)站https://www.yyztn.com/查看,而且還有免費(fèi)試用平臺可供體驗(yàn),歡迎垂詢!

關(guān)于云涌

云涌科技是一家以嵌入式技術(shù)為背景,提供工業(yè)信息安全和工業(yè)物聯(lián)網(wǎng)解決方案的高新技術(shù)企業(yè)。公司2004年成立,總部位于江蘇泰州,在北京、鄭州、南京,泰州、深圳設(shè)有研發(fā)中心。2020年在上海證券交易所科創(chuàng)板成功上市(股票代碼688060)。

云涌科技擁有成熟的基于ARM、PowerPC、MIPS、龍芯、飛騰等嵌入式開發(fā)平臺,具備FPGA密碼卡設(shè)計,零信任安全架構(gòu),可信計算等核心技術(shù)。產(chǎn)品包括:基于可信的工業(yè)信息安全設(shè)備、加密卡及相關(guān)密碼組件、基于零信任的邊緣計算機(jī)及工業(yè)物聯(lián)網(wǎng)方案。在能源電力、交通物流、石油石化、智慧城市等行業(yè),云涌科技不斷為客戶提供更好的產(chǎn)品和技術(shù)服務(wù),與客戶合作共贏,聚創(chuàng)未來。

應(yīng)用場景

產(chǎn)品及服務(wù)

新聞中心

關(guān)于云涌

聯(lián)系信息

總部地址:

江蘇省泰州市海陵區(qū)泰安路16號

電話號碼:

0523-86083877